这是一篇关于Docker相关内容的文章。由于作者能力有限,文中难免会出现一些错误,请谅解。本文创建时间为2020年6月6日,最近一次更新时间为2020年9月15日。本文会不定期更新。鉴于凡世之忙碌,下一次更新也许是明天,也许是下辈子。

关于什么Docker?更多详细内容见 Docker官网。

01-Docker介绍

Docker 是一个开源的应用容器引擎,基于 Go 语言 并遵从 Apache2.0 协议开源。Docker 可以让开发者打包他们的应用以及依赖包到一个轻量级、可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化。 容器是完全使用沙箱机制,相互之间不会有任何接口(类似 iPhone 的 app),更重要的是容器性能开销极低。

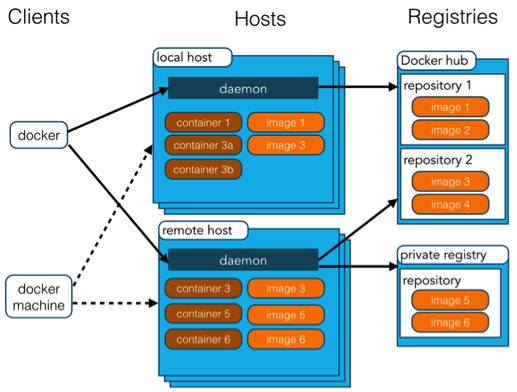

02-Docker架构

镜像(image)

Docker 镜像(Image),就相当于是一个 root 文件系统。比如官方镜像 ubuntu:16.04 就包含了完整的一套 Ubuntu16.04 最小系统的 root 文件系统。 容器(Container):镜像(Imag

容器(Container)

镜像(Image)和容器(Container)的关系,就像是面向对象程序设计中的类和实例一样,镜像是静态的定义,容器是镜像运行时的实体。容器可以被创建、启动、停止、删除、暂停等。

仓库(Repository)

仓库可看成一个代码控制中心,用来保存镜像。

03-Docker安装

Linux:

- apt install docker.io

- apt install docker-compose

-

curl -fsSL https://get.docker.com bash -s docker –mirror Aliyun -

curl -sSL https://get.daocloud.io/docker sh

docker镜像加速:

- vi /etc/docker/daemon.json

- https://cr.console.aliyun.com/cn-hangzhou/instances/mirrors

- { “registry-mirrors”: [“https://qjkafsvo.mirror.aliyuncs.com”] }

- { “registry-mirrors”: [“https://hub-mirror.c.163.com”] }

04-Docker使用

pull

此漏洞是SQL注入漏洞。需要普通的用户登录之后进行利用。影响的版本为:

push

- docker login

05-Docker实例

06-Docker安全

07-参考链接

- https://www.runoob.com/docker/docker-tutorial.html